OWASP ZAP Engine

Integrazione profonda con OWASP ZAP per rilevare SQLi, XSS e misconfiguration con precisione standard industriale.

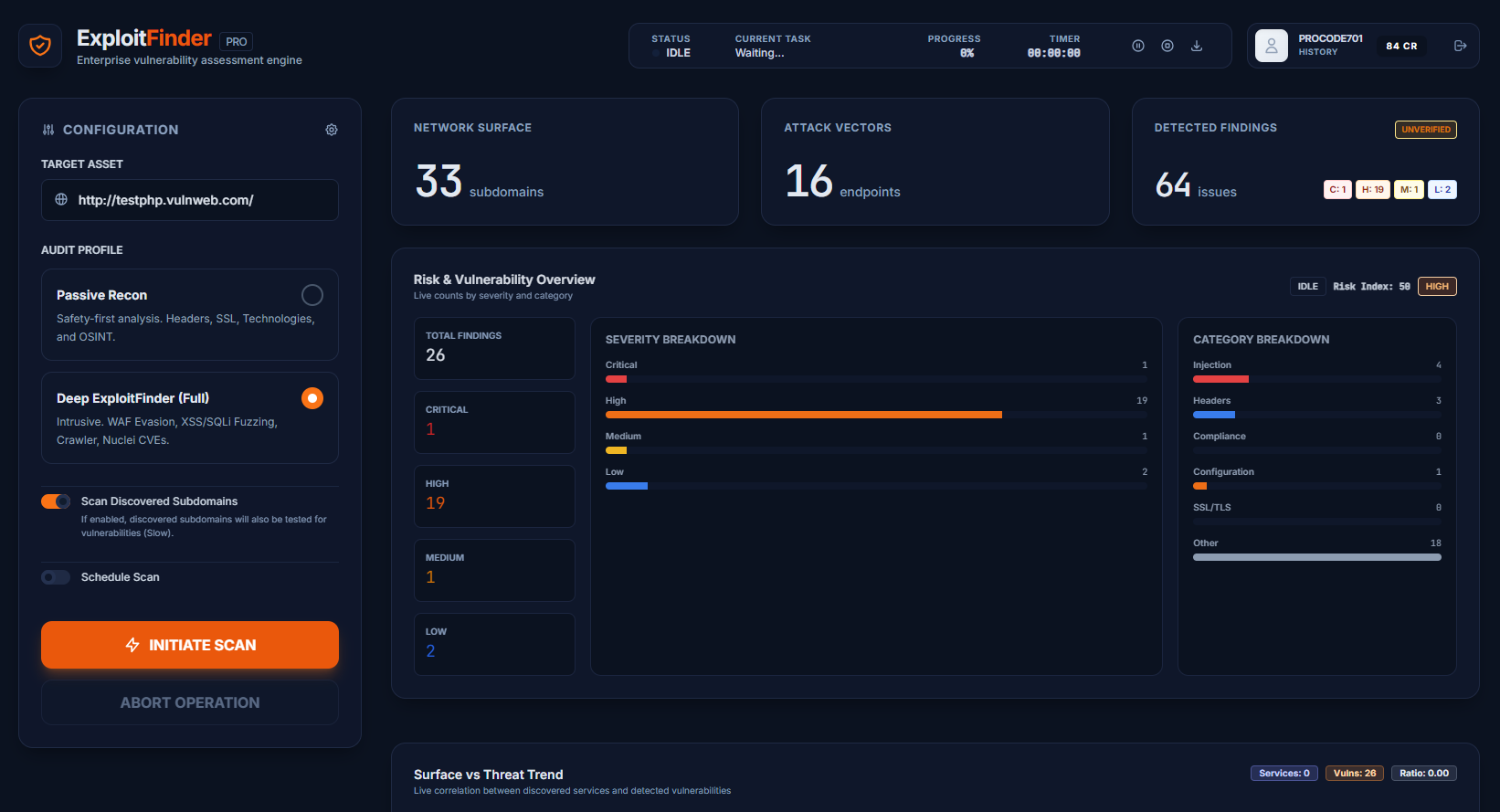

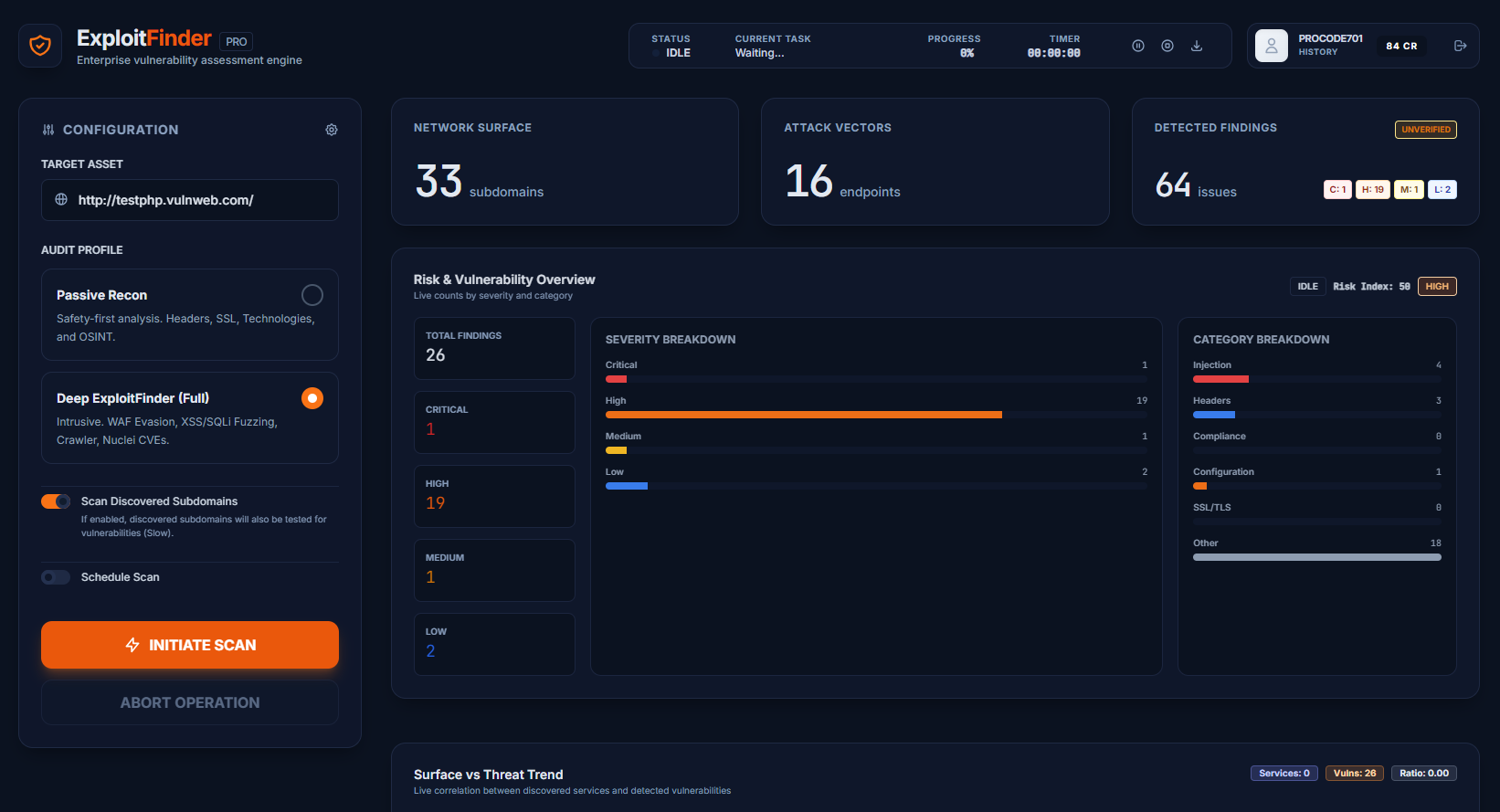

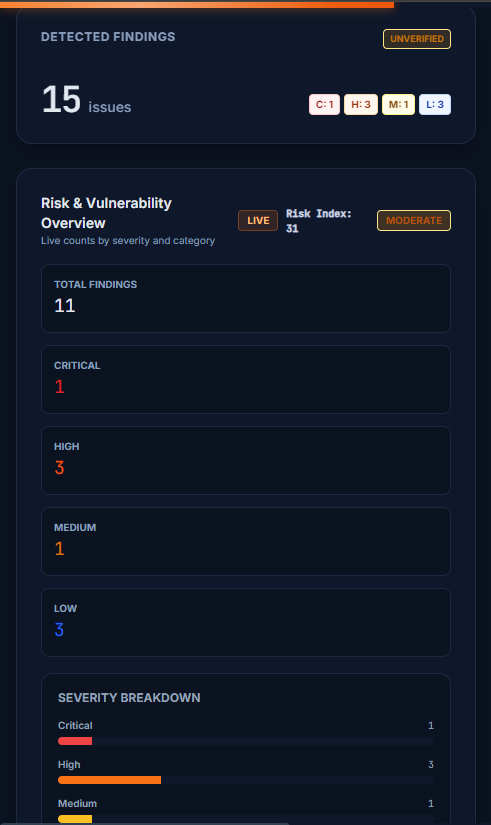

La piattaforma Exploit Finder permette ad aziende ed esperti di eseguire OWASP Vulnerability Check completi con analisi continua e report professionali.

Basato su engine certificati, il nostro Vulnerability Scanner rileva criticità e guida la remediation con documenti strategici per il board e tecnici.

Documenti di analisi vulnerabilità reali. Non semplici log automatici, ma intelligence operativa e continua.

Linguaggio business per il board, comprensibile senza jargon tecnico.

Dettagli tecnici, Proof of Concept e passi di riproduzione per i developers.

Non solo "cosa non va", ma "come risolvere" con priorità temporale.

Mappatura automatica su standard ISO/IEC 27001 e GDPR.

Il cuore del nostro scanner include le migliori signature OWASP ZAP, potenziate da logica di business analysis. Offriamo un Vulnerability Scan Online completo, validato e storicizzato.

Integrazione profonda con OWASP ZAP per rilevare SQLi, XSS e misconfiguration con precisione standard industriale.

Subdomain enumeration, directory mapping e analisi asset JavaScript esposti.

Enumerazione servizi e fingerprint componenti con correlazione vulnerabilita.

Workflow di verifica per ridurre falsi positivi e qualificare l'impatto reale.

Rilevazione nuove CVE e variazione rischio in modo continuo tra i report.

Ranking findings per rischio tecnico, exploitability e impatto business.

Documento leggibile per stakeholder e dettaglio tecnico per il team operativo.

Remediation guidance pronta per workflow patching e hardening strutturato.

Sintesi rischio, priorita e roadmap remediation con evidenza a supporto.

Ogni ciclo report segue una pipeline stabile in 6 fasi, progettata per ridurre rumore, aumentare confidenza e accelerare decisioni di remediation.

Mappiamo domini, endpoint e superfici applicative per definire il perimetro reale.

Classifichiamo stack e componenti per trovare esposizioni e vulnerabilita rilevanti.

Copriamo applicazioni classiche e SPA con approccio state-aware per endpoint nascosti.

Stressiamo i controlli applicativi con test dinamici e detection mirata.

Simuliamo in modo responsabile vettori critici per validare impatto tecnico reale.

Convertiamo dati tecnici in priorita operative e roadmap con ownership chiara.

Engine utilizzati e orchestrati internamente: Subfinder, FFUF, ZAP, Nuclei, XSStrike, SQLMap, Commix e scanner proprietari di correlazione.

Il mercato e pieno di scansioni one-shot che consegnano output rumoroso. Noi adottiamo un modello strategico diverso: report ricorrenti, confronto delta e priorita operative.

Differenza 1

Non fermiamo il lavoro al rilevamento: ogni report include priorita e piano attuabile.

Differenza 2

Misuriamo come evolve la postura, non solo lo stato di un singolo giorno.

Differenza 3

Documento unico per stakeholder e team operativo: meno attrito, piu esecuzione.

Mentre le soluzioni tradizionali offrono istantanee statiche, Exploit Finder garantisce resilienza e governance proattiva.

Approccio Tradizionale

Output statico limitato al momento dell'esecuzione. Nessuna storicizzazione del rischio né supporto decisionale per la remediation.

Exploit Finder Pro

Governance continua con 12 cicli di audit annuali. Analisi degli scostamenti (Delta Analysis) e prioritarizzazione guidata degli interventi.

Exploit Finder Enterprise

Sorveglianza continua ad alta frequenza per infrastrutture critiche. Rilevamento immediato di drift di configurazione e Zero-Day emergenti.

Assessment methodology allineata a framework riconosciuti: reconnaissance, fingerprinting, misconfiguration review, vulnerability validation e remediation guidance.

In tutto il mondo, abbiamo tutti modi diversi per dimostrare la nostra strategia di sicurezza informatica. Per molte aziende, utilizzare un buon framework di governance è un ottimo modo per dimostrare a clienti, autorità di regolamentazione e investitori quanto seriamente prendono la governance informatica.

Exploit Finder dispone di un motore di conformità integrato nella piattaforma, che consente di esportare dati probatori per un'ampia gamma di framework di governance informatica, tra cui, a titolo esemplificativo ma non esaustivo:

Scegli la continuità. Dai un valore reale alla sicurezza con i nostri piani di scansione OWASP gestita.

Technical Assessment

Verifica la qualità del nostro engine.

Audit di Certificazione

Ideale per validazioni puntuali pre-rilascio o compliance spot.

Cyber Governance Plan

La scelta strategica per mantenere la postura di sicurezza nel tempo.

Con Exploit Finder ricevi report periodici concreti, comprensibili e orientati all'azione tecnica. Zero rumore, massima utilita operativa.

Parla con un advisor